Oszuści mają nowe sposoby instalowania malware na sprzęcie Apple

Firma Sophos informuje o nowych sposobach, które oszuści wykorzystują do atakowania urządzeń Apple. Umożliwiają zainfekowanie smartfonów i wykradanie danych.

Czasy, gdy sprzęt Apple był odporny na działania hakerów, bezpowrotnie odeszły. Dziś system iOS jest niemalże tak samo podatny na ataki jak Android, a co chwila pojawiają się nowe metody infekowania urządzeń ze znakiem jabłuszka.

Firma Sophos informuje o kolejnych sposobach, które przestępcy mogą wykorzystać w swych działaniach. Metody są używane w ramach przestępczej kampanii o nazwie CryptoRom, polegającej na zachęcaniu użytkowników iOS i Androida do instalacji fałszywych aplikacji związanych z kryptowalutami.

Pierwsza z metod wykorzystuje stworzoną przez Apple platformę TestFlight, umożliwiającą beta testy nowych aplikacji. Po zainstalowaniu aplikacji w telefonie, użytkownik może pobierać oraz instalować aplikacje, które nie przeszły jeszcze oficjalnego procesu weryfikacji.

Oszuści tworzą więc fałszywe strony podszywające się pod legalne witryny. Następnie umieszczają tam złośliwe aplikacje udające znane programy, zachęcając do ich pobrania. Jedna z ofiar, która zgłosiła się do Sophos twierdzi, że poinstruowano ją aby zainstalować BTCBOX, aplikację do japońskiej giełdy kryptowalut. Eksperci natrafili również na fałszywą witrynę podszywającą się pod firmę BitFury zajmującą się wydobyciem kryptowalut. Na spreparowanej stronie można było znaleźć fałszywe aplikacje, dostępne za pośrednictwem TestFlight.

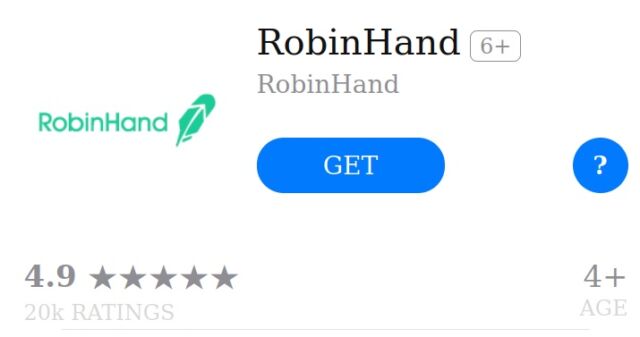

Druga z metod wykorzystuje WebClips, który umożliwia użytkownikom dodanie ulubionej strony do głównego ekranu. Strona pojawia się jako ikona, co zapewnia do niej szybszy dostęp. Według ekspertów, kampania CryptoRom może wykorzystywać Web Clips, aby zwiększać wpływ złośliwych adresów URL, które przesyłają fałszywe aplikacje. Przykładem tego jest poniższa ikona aplikacji RobinHand, którą zaprojektowano tak, aby udawała legalną aplikację handlową Robinhood.

Użytkownik może nieświadomie zalogować się do fałszywej aplikacji sądząc, iż loguje się do legalnej. W ten sposób przekaże oszustom swój login oraz hasło.

Technogadżet w liczbach