Eksperci odkryli jak obejść zabezpieczenia smartfonów z Androidem

Specjaliści z Tencent Labs odkryli sposób na obejście biometrycznych zabezpieczeń smartfonów z Androidem. Za pomocą metody BrutePrint są w stanie dostać się do sprzętu chronionego odciskiem palca właściciela.

Nie od dziś wiadomo, że Android nie jest bezpiecznym systemem. Eksperci coraz częściej znajdują bowiem w Play Store aplikacje zainfekowane złośliwym kodem. Hakerom coraz sprawniej idzie bowiem omijanie systemu ochrony Play Protect. Przy ich pomocy mogą przejąć kontrolę nad sprzętem, wykradając z niego dane lub uzyskując dostęp do naszych pieniędzy, za pośrednictwem aplikacji bankowej.

BrutePrint łamie blokadę biometryczną

Okazuje się jednak, że istnieje jeszcze groźniejszy sposób przejęcia kontroli nad sprzętem, pozwalający ominąć biometryczną blokadę urządzenia. Eksperci z Tencent Labs donoszą o odkryciu nowej metody włamania do telefonu zwanej BrutePrint. Umożliwia włamanie do telefonu za pomocą przejętego odcisku palca.

Jak wiemy systemy biometryczne montowane w telefonach, posiadają zabezpieczenia chroniące przed nieautoryzowanym dostępem. Sprawdzają czy przyłożony palec jest naprawdę żywy, a także uniemożliwiają wielokrotne logowanie z błędnymi próbami. Jeśli odcisk nie zgadza się z zapisanym w pamięci, system blokuje się i nie pozwala wykonać kolejnych prób.

Eksperci Tencent Labs w najnowszym artykule twierdzą jednak, że zupełnie nowe luki o nazwie Cancel-After-Match-Fail (CAMF) i Match-After-Lock (MAL). Znoszą limit błędnych prób odczytu linii papilarnych, umożliwiając skanowanie palca aż do skutku. Co więcej, pozwalają także przechwycić obraz odcisku palca zapisanego w pamięci urządzenia.

Wiele modeli podatnych na nową metodę

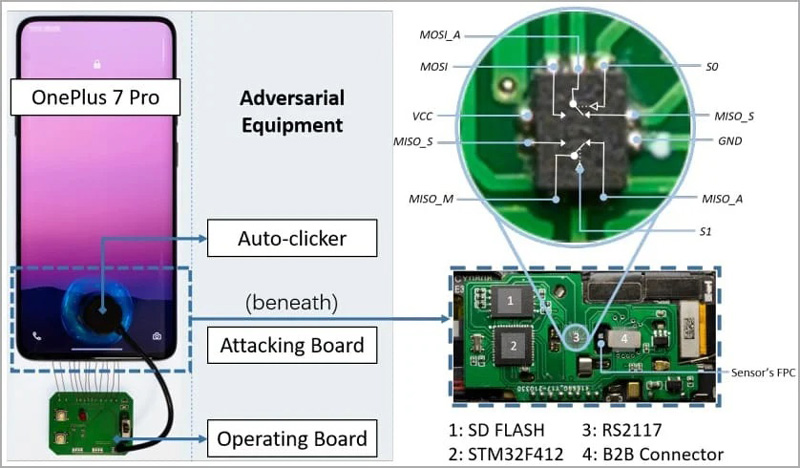

Na potrzeby badań skonstruowano specjalne urządzenie, które do automatycznie skanowało odciski palca, pochodzące z różnych baz danych oraz przechwycone z telefonu. Gadżet, którego wykonanie kosztowało zaledwie 15 dolarów, wykorzystuje lukę CAMF do manipulowania mechanizmami wielokrotnego próbkowania i usuwania błędów uwierzytelniania odcisków palców na smartfonach. Wstrzykuje błąd sumy kontrolnej do danych linii papilarnych, aby zatrzymać proces uwierzytelniania na wczesnym etapie. Dzięki temu atakujący może bez końca sprawdzać kolejne odciski na urządzeniu, gdyż jego systemy nie rejestrują nieudanych prób.

Luka MAL pozwala natomiast ominąć tryb blokady aktywowany po określonej liczbie nieudanych prób odblokowania. Dodatkowo wykorzystano specjalny system przekształcający wszystkie obrazy odcisków palców znajdujące się w bazie, aby wyglądałby jakby zeskanował je czytnik telefonu. Dzięki temu wydają się prawidłowe, co zwiększa szansę na sukces.

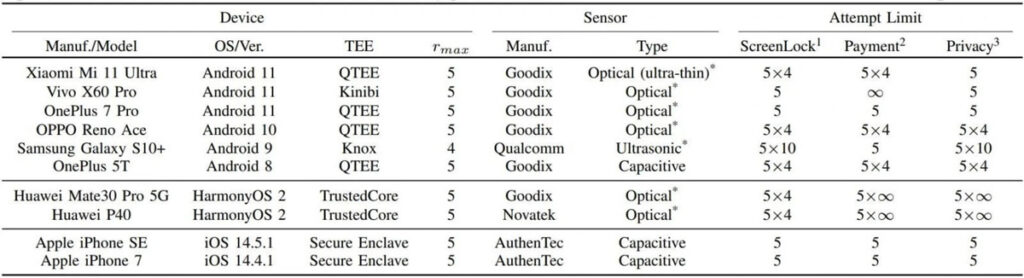

Metodę BrutePrint przetestowano na wielu popularnych telefonach. Były to m.in. Xiaomi Mi 11 Ultra, Samsung Galaxy S10+, OnePlus 7 Pro, Vivo X60 Pro itp. Każdy z nich okazał się podatny na atak, zaś obejście zabezpieczeń trwało od kilku do kilkunastu godzin.

Niech Was jednak nie zmyli to, że metoda wymaga bezpośredniego dostępu do urządzenia. Telefon zawsze można ukraść, a potem spokojnie go odblokować. Biorąc pod uwagę fakt, że w naszych smartfonach mamy aplikacje bankowe, portfele kryptowalut, a nawet cyfrowe klucze do domu lub auta, jest to poważny problem.

Technogadżet w liczbach